Phần mềm độc hại Racoon Stealer ngừng hoạt động do nhà phát triển chết khi Nga tấn công Ukraine

Thế giới số - Ngày đăng : 12:23, 26/03/2022

Racoon Stealer là một trojan đánh cắp thông tin được phân phối theo mô hình MaaS (phần mềm độc hại dưới dạng dịch vụ) với giá 75 USD/tuần hoặc 200 USD/tháng. Các tác nhân đe dọa trả tiền mua dịch vụ sẽ có quyền truy cập vào bảng điều khiển quản trị cho phép họ tùy chỉnh phần mềm độc hại, truy xuất dữ liệu bị đánh cắp (còn gọi là nhật ký) và tạo các bản dựng phần mềm độc hại mới.

Racoon Stealer rất phổ biến trong số các tác nhân đe dọa vì có thể lấy cắp nhiều loại thông tin từ những thiết bị bị nhiễm phần mềm độc hại này, bao gồm thông tin đăng nhập trình duyệt được lưu trữ, thông tin trình duyệt, ví tiền điện tử, thẻ tín dụng, dữ liệu email và dữ liệu khác từ nhiều ứng dụng.

Lần đầu tiên được phát hiện bởi nhà nghiên cứu bảo mật 3xp0rt, nhóm đứng đằng sau Racoon Stealer hôm nay đã đăng lên các diễn đàn hack nói tiếng Nga rằng họ đang tạm ngừng hoạt động sau khi một trong những nhà phát triển quan trọng của họ bị giết trong cuộc chiến ở Ukraine.

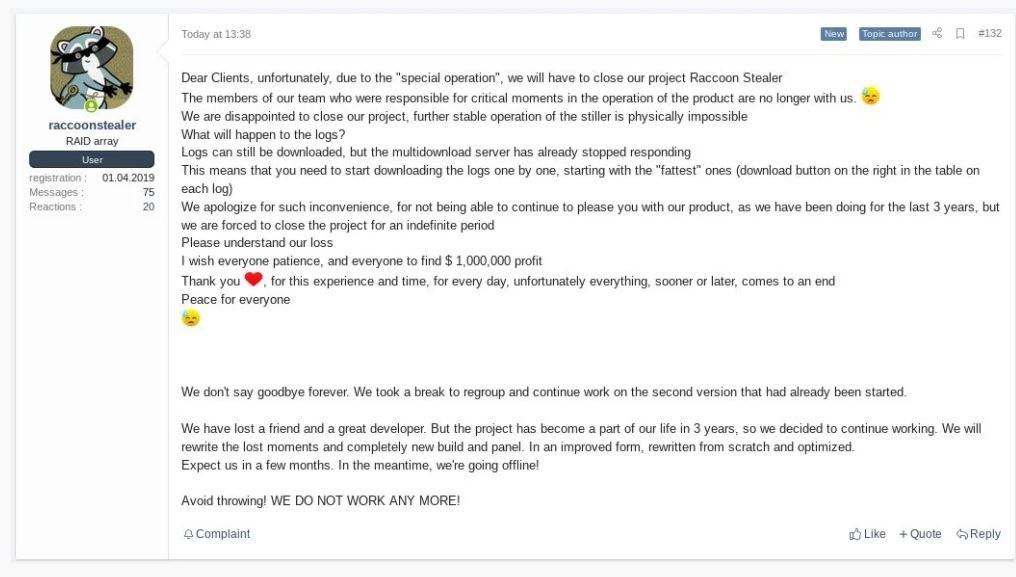

“Khách hàng thân mến, rất tiếc do hoạt động đặc biệt, chúng tôi sẽ phải đóng dự án Racoon Stealer của mình. Các thành viên trong nhóm của chúng tôi chịu trách nhiệm về những thời điểm quan trọng trong quá trình vận hành sản phẩm không còn ở bên chúng tôi.

Chúng tôi rất thất vọng khi phải đóng dự án của mình, hoạt động ổn định hơn nữa của Racoon Stealer về mặt vật lý là không thể".

Tuy nhiên, có vẻ như họ sẽ không ra đi mãi mãi vì nói rằng họ có kế hoạch xây dựng lại các thành phần bị mất và khởi chạy lại sau một vài tháng.

Với việc Racoon Stealer bị đóng cửa, 3xp0rt nói với BleepingComputer rằng các mối kẻ đe dọa đang chuyển sang hoạt động Mars Stealer, cung cấp dịch vụ tương tự như Racoon.

Theo bài đăng trên diễn đàn hack XSS nói tiếng Nga, MarsTeam đã quá tải vì nhận nhiều yêu cầu kể từ khi Racoon thông báo rằng sẽ ngừng hoạt động Stealer, gặp khó khăn cho việc phản hồi mọi người.

3xp0rt dự báo về sự gia tăng các chiến dịch của Mars Stealer trong thời gian ngắn khi các tác nhân đe dọa chuyển sang dịch vụ hoạt động tương tự Racoon Stealer.

Cộng đồng tội phạm mạng ở Ukraine

Việc Nga tấn công Ukraine đã có tác động đáng kể đến tội phạm mạng và giới hacker ngầm, với nhiều mối đe dọa cư trú ở nước này và công khai chọn phe trong cuộc chiến.

Một đại diện của nhóm Maze (hiện đã không còn tồn tại) gần đây đã công bố các khóa giải mã chính cho các nạn nhân trong quá khứ trên diễn đàn của chuyên trang bảo mật BleepingComputer.

Maze bắt đầu hoạt động từ tháng 5.2019 và mau chóng trở nên nổi tiếng nhờ kiểu đánh cắp dữ liệu, tống tiền kép độc đáo của mình. Hiện nay, nhiều ransomware khác đã học theo chiến thuật của Maze để buộc nạn nhân phải trả tiền chuộc dữ liệu. Những kẻ đứng đằng sau Maze đã tuyên bố ngừng hoạt động vào tháng 10.2020.

Trong cuộc trò chuyện với đại diện của Maze, người công bố các khóa giải mã, BleepingComputer cũng cho biết rằng anh là người Ukraine và đã bị cảnh sát nước này bắt giữ.

Các thành viên ransomware TrickBot, Conti gần đây bị phát tán cuộc trò chuyện nội bộ, mã nguồn và hành vi lừa đảo do đứng về phía Nga trong cuộc, gây khó chịu với các nhà nghiên cứu an ninh và hacker Ukraine.

Cuối tháng 2, một nhà nghiên cứu an ninh Ukraine đã làm rò rỉ hơn 60.000 tin nhắn nội bộ của Conti sau khi băng đảng này đứng về phía Nga trong cuộc tấn công Ukraine.

Vitali Kremez, Giám đốc điều hành công ty an ninh mạng AdvIntel (trụ sở tại Florida, Mỹ) theo dõi hoạt động Conti/TrickBot trong vài năm qua, xác nhận các tin nhắn bị rò rỉ là có thật và được lấy từ máy chủ nhật ký cho hệ thống liên lạc Jabber được sử dụng bởi băng đảng ransomware này.

Một tuần sau khi Conti bị phát tán hàng loạt dữ liệu về các cuộc trò chuyện nội bộ, Trickbot cũng chịu chung cảnh ngộ.

Các chuyên gia cho biết thông tin chi tiết về Trickbot đã xuất hiện trực tuyến cuối ngày 4.3.

Thông tin nhận dạng về các thành viên Trickbot được lan truyền bởi tài khoản Twitter có tên TrickbotLeaks, bắt đầu từ hôm 4.3.

Các chuyên gia cho biết các chi tiết được công bố phù hợp với hiểu biết của họ về Trickbot.

Vitali Kremez nói: “Nó trùng lặp với nghiên cứu của chúng tôi”.

Cơ quan thực thi pháp luật đã hoạt động rất tích cực trong năm qua, bắt giữ nhiều kẻ đe dọa cư trú tại Ukraine.