Một nhóm hacker đã sử dụng mã nguồn ransomware bị rò rỉ của Conti để tạo ransomware riêng nhằm sử dụng trong các cuộc tấn công mạng vào các tổ chức Nga.

Ransomware là một loại phần mềm độc hại, sau khi lây nhiễm vào máy tính sẽ mã hóa hoặc chặn truy cập dữ liệu trên ổ đĩa, sau đó thông báo cho nạn nhân về khả năng khôi phục chúng. Tất nhiên việc này không miễn phí và cần phải chuyển tiền vào tài khoản được chỉ định.

Dù thường nghe nói về các cuộc tấn công ransomware nhắm vào các công ty và mã hóa dữ liệu, chúng ta hiếm khi nghe nói về các tổ chức của Nga bị tấn công với cách thức tương tự.

Lý do bởi hacker Nga tin rằng nếu không tấn công lợi ích của Nga thì cơ quan thực thi pháp luật nước này sẽ nhắm mắt làm ngơ trước các cuộc tấn công của họ vào các nước khác.

Song tình thế đã thay đổi với việc nhóm hacker NB65 đang nhắm mục tiêu vào các tổ chức của Nga bằng các cuộc tấn công ransomware.

Ransomware nhắm vào Nga

Trong tháng qua, NB65 đã xâm nhập vào các thực thể Nga, đánh cắp dữ liệu của họ và phát tán dữ liệu trực tuyến, cảnh báo rằng động cơ dẫn đến các vụ hack này là do Nga tấn công Ukraine.

Các thực thể Nga đã bị NB65 tấn công có nhà điều hành quản lý tài liệu Tensor, Roscosmos (cơ quan vũ trụ Nga) và VGTRK (công ty phát thanh truyền hình thuộc sở hữu của Nhà nước Nga).

Cuộc tấn công VGTRK đặc biệt quan trọng vì đã dẫn đến việc đánh cắp 786,2 GB dữ liệu, bao gồm 900.000 email và 4.000 file, được xuất bản trên trang web DDoS Secrets.

Gần đây hơn, NB65 đã chuyển sang một chiến thuật mới, nhắm mục tiêu vào các tổ chức của Nga bằng các cuộc tấn công ransomware kể từ cuối tháng 3.2022.

Điều khiến vụ việc này trở nên thú vị hơn là NB65 đã tạo ra phần mềm tống tiền của họ bằng cách sử dụng mã nguồn bị rò rỉ từ hoạt động của Conti. Conti vốn là những hacker bắt nguồn từ Nga, cấm các thành viên của họ tấn công các thực thể nước này.

Thông tin về Conti đã bị rò rỉ sau khi họ tuyên bố đứng về phía Nga trong cuộc tấn công Ukraine. Một nhà nghiên cứu bảo mật Ukraine đã phát tán 170.000 tin nhắn trò chuyện nội bộ và mã nguồn hoạt động của họ.

Trang BleepingComputer lần đầu tiên biết về các cuộc tấn công của NB65 bởi nhà phân tích mối đe dọa Tom Malka, nhưng không tìm thấy mẫu ransomware. Tuy nhiên, điều này thay đổi ngày hôm 9.4 khi một mẫu file thực thi ransomware Conti đã sửa đổi của NB65 được tải lên trang VirusTotal, đưa ra cái nhìn sơ lược về cách thức hoạt động của nó.

Hầu như tất cả nhà cung cấp phần mềm antivirus đều phát hiện mẫu này trên VirusTotal là Conti và trang Intezer Analyze cũng xác định rằng nó sử dụng 66% mã giống các mẫu ransomware Conti thông thường.

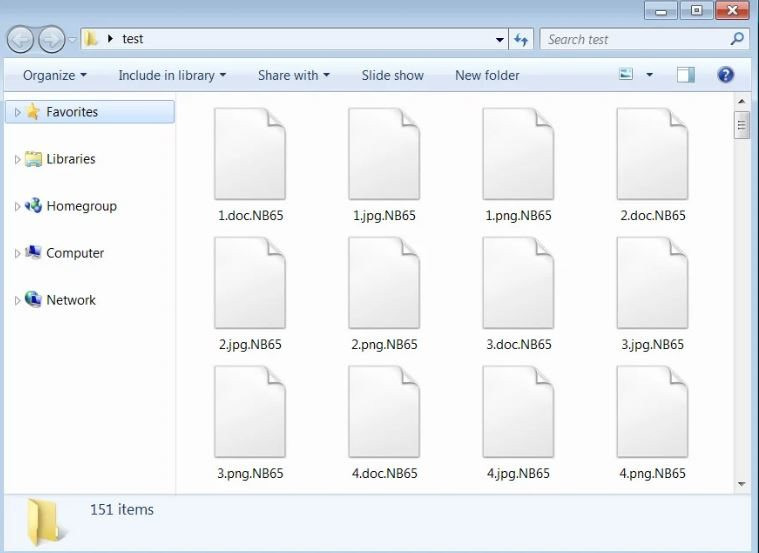

BleepingComputer đã cho ransomware của NB65 chạy và khi mã hóa file, nó sẽ nối phần mở rộng .NB65 vào tên file được mã hóa.

Phần mềm ransomware cũng tạo ra các ghi chú đòi tiền chuộc có tên R3ADM3.txt trên khắp thiết bị được mã hóa, với các hacker nói thực hiện các cuộc hack vào Nga vì đã tấn công Ukraine.

"Chúng tôi đang theo dõi rất chặt chẽ. Nếu bạn đang tìm kiếm ai đó để đổ lỗi cho tình trạng hiện tại của mình thì không cần tìm đâu xa hơn Vladimir Putin", ghi chú ransomware NB65 hiển thị bên dưới.

Một đại diện NB65 nói với trang BleepingComputer rằng trình mã hóa của họ dựa vào lần rò rỉ mã nguồn Conti đầu tiên, nhưng sửa đổi nó với từng nạn nhân để các bộ giải mã hiện tại không hoạt động.

"Nó đã được sửa đổi theo cách mà tất cả phiên bản của trình giải mã Conti sẽ không hoạt động. Mỗi lần triển khai tạo ra một khóa ngẫu nhiên dựa trên một vài biến mà chúng tôi thay đổi cho mỗi mục tiêu. Thực sự không có cách nào để giải mã nếu không liên hệ với chúng tôi", NB65 nói với BleepingComputer.

Tại thời điểm này, NB65 chưa tiết lộ về bất kỳ thông tin liên lạc nào từ nạn nhân của họ và nói rằng không mong đợi bất kỳ cái nào.

NB65 nêu lý do tấn công các tổ chức Nga:

"Sau sự kiện Bucha, chúng tôi đã chọn nhắm mục tiêu vào một số công ty nhất định, có thể thuộc sở hữu dân sự, nhưng vẫn có tác động đến khả năng hoạt động bình thường của người Nga. Sự ủng hộ của người dân Nga với cuộc tấn công Ukraine là rất lớn. Ngay từ đầu, chúng tôi đã làm rõ điều đó. Chúng tôi đang hỗ trợ Ukraine. Chúng tôi sẽ tôn trọng lời của mình. Khi Nga chấm dứt mọi hành động thù địch ở Ukraine và kết thúc cuộc chiến nực cười này, NB65 sẽ ngừng tấn công vào các tài sản và công ty của Nga.

Chúng tôi sẽ không tấn công bất kỳ mục tiêu nào bên ngoài nước Nga. Các nhóm như Conti và Sandworm, cùng với các APT (nhóm hacker sử dụng những kỹ thuật tấn công nâng cao - PV) khác của Nga đã tấn công phương Tây trong nhiều năm với ransomware, tấn công chuỗi cung ứng (Solarwinds hoặc các nhà thầu quốc phòng)... Chúng tôi nghĩ rằng đã đến lúc họ phải tự giải quyết vấn đề đó".